Travaux pratiques : configuration et vérification des listes de contrôle d'accè

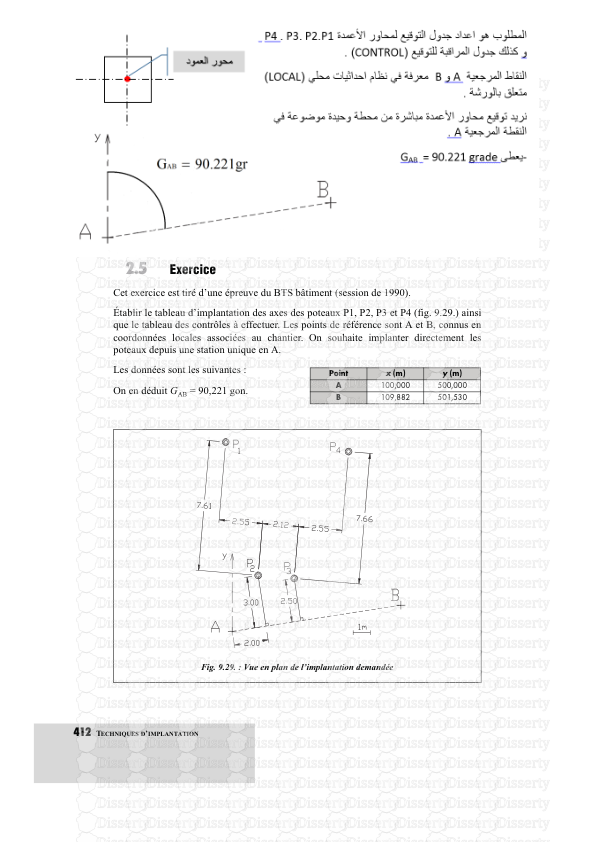

Travaux pratiques : configuration et vérification des listes de contrôle d'accès étendues Topologie © 2014 Cisco et/ou ses filiales. Tous droits réservés. Ceci est un document public de Cisco. Page 1 / 9 Travaux pratiques : configuration et vérification des listes de contrôle d'accès étendues Table d'adressage Périphérique Interface Adresse IP Masque de sous-réseau Passerelle par défaut R1 G0/1 192.168.10.1 255.255.255.0 N/A Lo0 192.168.20.1 255.255.255.0 N/A S0/0/0 (DCE) 10.1.1.1 255.255.255.252 N/A ISP S0/0/0 10.1.1.2 255.255.255.252 N/A S0/0/1 (DCE) 10.2.2.2 255.255.255.252 N/A Lo0 209.165.200.225 255.255.255.224 N/A Lo1 209.165.201.1 255.255.255.224 N/A R3 G0/1 192.168.30.1 255.255.255.0 N/A Lo0 192.168.40.1 255.255.255.0 N/A S0/0/1 10.2.2.1 255.255.255.252 N/A S1 VLAN 1 192.168.10.11 255.255.255.0 192.168.10.1 S3 VLAN 1 192.168.30.11 255.255.255.0 192.168.30.1 PC-A NIC 192.168.10.3 255.255.255.0 192.168.10.1 PC-C NIC 192.168.30.3 255.255.255.0 192.168.30.1 Objectifs Partie 1 : configuration de la topologie et initialisation des périphériques Partie 2 : configuration des périphériques et vérification de la connectivité Configuration des paramètres de base sur des ordinateurs, des routeurs et des commutateurs. Configurez le routage EIGRP sur R1, ISP et R3. Partie 3 : configuration et vérification des listes de contrôle d'accès numérotées et nommées étendues Configurez, appliquez et vérifiez une liste de contrôle d'accès étendue numérotée. Configurez, appliquez et vérifiez une liste de contrôle d'accès nommée numérotée. Partie 4 : modification et vérification des listes de contrôle d'accès étendues © 2014 Cisco et/ou ses filiales. Tous droits réservés. Ceci est un document public de Cisco. Page 2 / 9 Travaux pratiques : configuration et vérification des listes de contrôle d'accès étendues Contexte/scénario Les listes de contrôle d'accès (ACL) étendues sont extrêmement puissantes. Elles offrent un niveau de contrôle beaucoup plus important que les listes de contrôle d'accès standard en ce qui concerne les types de trafic pouvant être filtrés, ainsi que l'origine et la destination du trafic. Dans ces travaux pratiques, vous allez configurer le filtrage des règles pour deux bureaux représentés par R1 et R3. La direction a établi certaines stratégies d'accès entre les LAN situés au niveau de R1 et R3, que vous devez implémenter. Le routeur ISP entre R1 et R3 ne comporte aucune liste de contrôle d'accès. Aucun accès administratif ne serait octroyé à un routeur ISP étant donné que vous pouvez uniquement contrôler et gérer votre propre matériel. Remarque : les routeurs utilisés lors des travaux pratiques CCNA sont des routeurs à services intégrés (ISR) Cisco 1941 équipés de Cisco IOS version 15.2(4)M3 (image universalk9). Les commutateurs utilisés sont des modèles Cisco Catalyst 2960s équipés de Cisco IOS version 15.0(2) (image lanbasek9). D'autres routeurs, commutateurs et versions de Cisco IOS peuvent être utilisés. Selon le modèle et la version de Cisco IOS, les commandes disponibles et le résultat produit peuvent varier de ceux indiqués dans les travaux pratiques. Reportez-vous au tableau Résumé des interfaces du routeur à la fin de ces travaux pratiques pour obtenir les identifiants d'interface corrects. Remarque : assurez-vous que les routeurs et commutateurs ont été réinitialisés et ne possèdent aucune configuration initiale. En cas de doute, contactez votre instructeur. Ressources requises 3 routeurs (Cisco 1941 équipé de Cisco IOS version 15.2(4)M3 image universelle ou similaire) 2 commutateurs (Cisco 2960 équipés de Cisco IOS version 15.0(2) image lanbasek9 ou similaire) 2 PC (Windows 7, Vista ou XP, équipés d'un programme d'émulation du terminal tel que Tera Term) Câbles de console pour configurer les périphériques Cisco IOS via les ports de console Câbles Ethernet et série conformément à la topologie Partie 1: Configuration de la topologie et initialisation des périphériques Dans la Partie 1, vous allez configurer la topologie du réseau et effacer toutes les configurations, le cas échéant. Étape 1: Câblez le réseau conformément à la topologie. Étape 2: Initialisez et redémarrez les routeurs et les commutateurs. Partie 2: Configuration des périphériques et vérification de la connectivité Dans la Partie 2, vous configurerez les paramètres de base sur les routeurs, les commutateurs et les ordinateurs. Reportez-vous à la topologie et à la table d'adressage pour le nom des périphériques et les informations d'adressage. Étape 1: Configurez les adresses IP sur PC-A et PC-C. Étape 2: Configurez les paramètres de base sur R1. a. Désactivez la recherche DNS. © 2014 Cisco et/ou ses filiales. Tous droits réservés. Ceci est un document public de Cisco. Page 3 / 9 Travaux pratiques : configuration et vérification des listes de contrôle d'accès étendues b. Configurez le nom du périphérique conformément à la topologie. c. Créez une interface de bouclage sur R1. d. Configurez les adresses IP d'interface conformément à la topologie et à la table d'adressage. e. Configurez un mot de passe class pour le mode d'exécution privilégié. f. Attribuez une fréquence d'horloge de 128000 à l'interface S0/0/0. g. Attribuez cisco comme mot de passe pour la console et vty et activez l'accès Telnet. Configurez logging synchronous pour les lignes de console et vty. h. Autorisez l'accès Web sur R1 pour simuler un serveur Web avec une authentification locale pour l'utilisateur admin. R1(config)# ip http server R1(config)# ip http authentication local R1(config)# username admin privilege 15 secret class Étape 3: Configurez les paramètres de base sur ISP. a. Configurez le nom du périphérique conformément à la topologie. b. Créez les interfaces de bouclage sur le routeur ISP. c. Configurez les adresses IP d'interface conformément à la topologie et à la table d'adressage. d. Désactivez la recherche DNS. e. Attribuez class comme mot de passe du mode d'exécution privilégié. f. Attribuez une fréquence d'horloge de 128000 à l'interface S0/0/1. g. Attribuez cisco comme mot de passe pour la console et vty et activez l'accès Telnet. Configurez logging synchronous pour les lignes de console et vty. h. Activez l'accès Web sur le routeur ISP. Utilisez les mêmes paramètres qu'à l'Étape 2h. Étape 4: Configurez les paramètres de base sur R3. a. Configurez le nom du périphérique conformément à la topologie. b. Créez une interface de bouclage sur R3. c. Configurez les adresses IP d'interface conformément à la topologie et à la table d'adressage. d. Désactivez la recherche DNS. e. Attribuez class comme mot de passe du mode d'exécution privilégié. f. Attribuez cisco comme mot de passe de console et configurez logging synchronous sur la ligne de console. g. Activez SSH sur R3. R3(config)# ip domain-name cisco.com R3(config)# crypto key generate rsa modulus 1024 R3(config)# line vty 0 4 R3(config-line)# login local R3(config-line)# transport input ssh h. Activez l'accès Web sur R3. Utilisez les mêmes paramètres qu'à l'Étape 2h. © 2014 Cisco et/ou ses filiales. Tous droits réservés. Ceci est un document public de Cisco. Page 4 / 9 Travaux pratiques : configuration et vérification des listes de contrôle d'accès étendues Étape 5: (Facultatif) Configurez les paramètres de base sur S1 et S3. a. Configurez les noms d'hôtes conformément à la topologie. b. Configurez les adresses IP de l'interface de gestion conformément à la topologie et à la table d'adressage. c. Désactivez la recherche DNS. d. Configurez un mot de passe class pour le mode d'exécution privilégié. e. Configurez une adresse de passerelle par défaut. Étape 6: Configurez le routage EIGRP sur R1, ISP et R3. a. Configurez le système autonome (AS) numéro 10 et annoncez tous les réseaux sur R1, ISP et R3. Désactivez la fonction de récapitulation automatique. b. Après avoir configuré EIGRP sur R1, ISP et R3, vérifiez que tous les routeurs ont des tables de routage complètes indiquant tous les réseaux. Dépannez si ce n'est pas le cas. Étape 7: Vérifiez la connectivité entre les périphériques. Remarque : il est très important de vérifier la connectivité avant de configurer et mettre en application des listes de contrôle d'accès ! Assurez-vous que votre réseau fonctionne correctement avant de commencer à filtrer le trafic. a. À partir de PC-A, envoyez une requête ping à PC-C et les interfaces série sur R3. Les requêtes ping ont-elles abouti ? ________ b. À partir de R1, envoyez une requête ping à PC-C et l'interface série sur R3. Les requêtes ping ont-elles abouti ? ________ c. À partir de PC-C, envoyez une requête ping à PC-A ainsi que l'interface série et de bouclage sur R1. Les requêtes ping ont-elles abouti ? ________ d. À partir de R3, envoyez une requête ping à PC-A ainsi que l'interface de bouclage et série sur R1. Les requêtes ping ont-elles abouti ? ________ e. À partir de PC-A, envoyez une requête ping aux interfaces de bouclage du routeur ISP. Les requêtes ping ont-elles abouti ? ________ f. À partir de PC-C, envoyez une requête ping aux interfaces de bouclage du routeur ISP. Les requêtes ping ont-elles abouti ? ________ g. Ouvrez un navigateur Web sur PC-A et accédez à http://209.165.200.225 sur le routeur ISP. Un nom d'utilisateur et un mot de passe vous sont demandés. Utilisez admin comme nom d'utilisateur et class comme mot de passe. Si vous êtes invité à accepter une signature, acceptez-la. Le routeur charge Cisco Configuration Professional (CCP) Express dans une fenêtre séparée. Vous serez peut-être invité à renseigner un nom d'utilisateur et un mot de passe. Utilisez admin comme nom d'utilisateur et uploads/Ingenierie_Lourd/ 9-3-2-13-lab-configuring-and-verifying-extended-acls.pdf

Documents similaires

-

90

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Fev 03, 2022

- Catégorie Heavy Engineering/...

- Langue French

- Taille du fichier 0.2479MB